Bulletin de veille et d'information

L'hameçonnage ou phishing est une technique, dont le point de départ est, généralement, un courriel reçu dans votre boite mail, utilisée par les pirates informatiques pour tenter de récupérer des informations personnelles, afin de les utiliser de façon frauduleuse.

Les données recherchées : Eléments d'identification, coordonnées bancaires, N° de carte de crédit, N° de sécurité sociale.

Le phishing ne concerne pas que les courriels, mais aussi les heureux détenteurs de comptes Facebook et Tweeter.

Comment reconnaître une attaque par phishing ou hameçonnage dans un courriel?

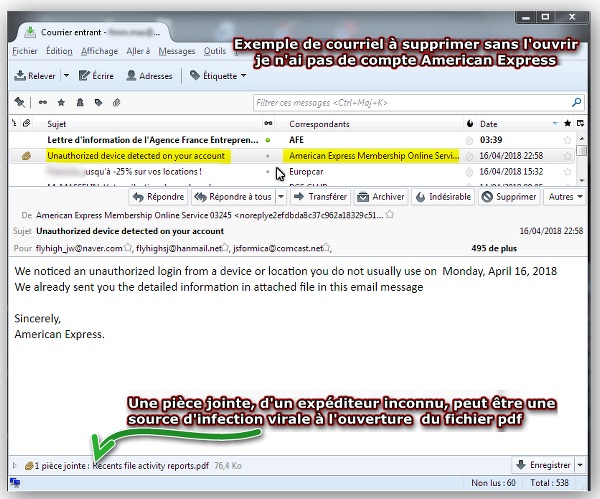

En vérifiant L'expéditeur : Le plus souvent, les supposés expéditeurs utilisés pour faire une attaque par hameçonnage sont des entités à fortes notoriétés telles qu'une banque, un site d'achat en ligne, un service de paiement, etc.

Conseil : Si vous ne disposez pas de compte en ligne chez l'opérateur désigné, supprimez directement le courriel.

Un autre exemple de courriel usurpant l'indentité du site ameli.fr

En vérifiant Le contenu du courriel : le message vous informe qu'un incident de sécurité ou une connexion inhabituelle, comme le fait Google, est survenu sur l'un de vos comptes, nommément désigné, et que vous devez agir pour éviter le désagrément de voir votre compte suspendu ou résilié.

L'action attendue est proposée sous la forme d'un lien à cliquer, présent dans le corps du mail ou inclus dans une pièce jointe. Lien qui vous dirige vers une pseudo page, à l'aspect très réaliste, d'un site auquel vous vous connectez habituellement. A partir de cette page, le cyber-criminel tentera d'obtenir différentes informations vous concernant, principalement des identifiants que vous devrez saisir en guise d'authentification et des informations personnelles comme votre réponse aux questions de sécurité, votre âge ou votre situation familiale et tout élément permettant d'usurper votre identité.

Dans certain cas, très affuté, vous serez conforté dans la légitimité de la page par l'affichage d'informations personnelles récoltées sur les réseaux sociaux.

Conseil : Dans tous les cas, ne cliquez pas sur le lien ou n'ouvrez pas la pièce jointe. Mais connectez-vous à votre compte de la manière habituelle d'où il vous sera possible de vérifier la situation et d'éventuellement changer de mot de passe.

Ne cherchez pas à identifier l'adresse du lien, car même lorsque l'expéditeur est légitime, les adresses des liens contenus dans les courriels, ne sont pas toujours directes mais peuvent être réécrites par une régie publicitaire chargée d'évaluer l'efficacité d'un mailing.

Prévenir le phishing:

Les personnes devant connaître ces informations les possèdent déjà.

Dans le doute, appelez votre contact habituel.

.

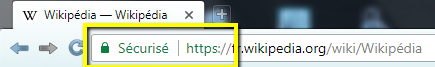

Conseil : Lorsque vous saisissez des informations sensibles, assurez-vous que vous surfez en mode sécurisé, Dans la barre d’adresse du navigateur, l'URL, l'adresse du site, doit commencer par "https" (le « s » pour secure ).

Le cybercriminel cherchant surtout à récupérer des identifiants, utilisez un mot de passe par compte en ligne, et si possible, utiliser l'authentification à deux facteurs. Vous limiterez ainsi les dégâts. Vous pouvez lire utilement cette page : Mieux gérer les mots de passe.

Nota : Les vols de données chez l'un de vos fournisseurs ou prestataires vous concernent également car ils représentent un risque réel de phishing très ciblé.

Il reste encore les attaques d'un nouveau genre : les rançongiciels (Ransomware) dont il est question sur cette page.

Pour en savoir plus: Les différents types d'hameçonnage.

Ressources supplémentaires :